OpenSSH for Windows - czyli jak bezpiecznie łączyć się Windowsem

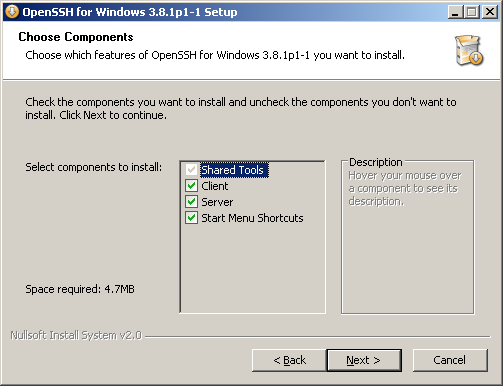

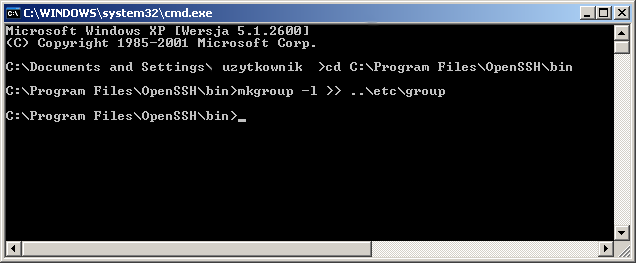

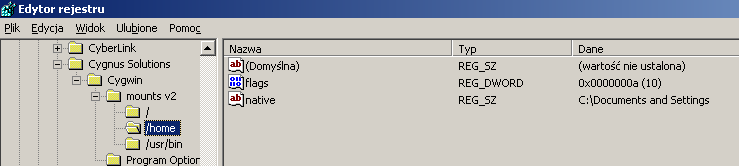

| 1. Instalacja i konfiguracja. 2. Pierwsze uruchomienie. 3. Łączymy się przez ssh. 4. Problemy z logowaniem 5. Tworzymy tunel ssh. Wszystkie informacje zawarte w tekście były sprawdzone i są używane przeze mnie, jednakże nie biorę odpowiedzialności za szkody wynikłe z nie właściwego wykorzystania poniższych wskazówek. 1. Instalacja oprogramowania i konfiguracja. Instalujemy oprogramowanie OpenSSH for Windows, w chwili pisania tego tekstu najnowszą wersją była wersja 3.8.1p1-1 (http://www.openssh.com). Podczas instalacji instalujemy wersję serwer (jeżeli chcemy z tym komputerem łączyć się z zewnątrz) lub client (gdy chcemy z tego komputera łączyć się z innym komputerem) albo obie wersje. Zakładam że instalujemy w domyślnej lokalizacji tzn. C:\Program Files\OpenSSH. >mkgroup -l >> ..\etc\group (jeśli chcemy dodać lokalne grupy użytkowników)

Jeśli wszystko przebiegło pomyślne to w pliku etc\group zostały zapisane grupy użytkowników.

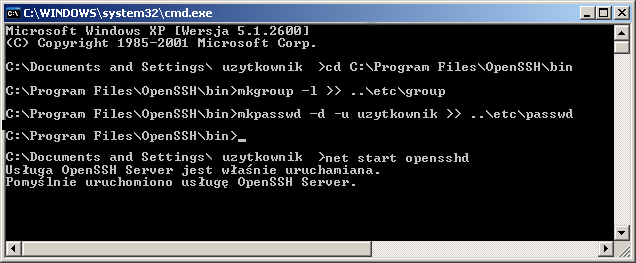

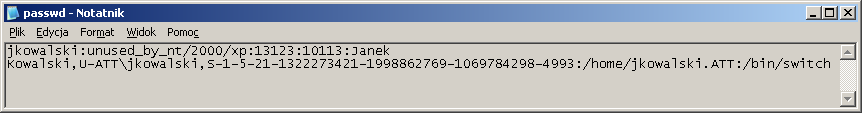

Jeśli wszystko przebiegło pomyślne to w pliku etc\passwd zostały zapisane hasła wybranych użytkowników. Zakładam że wszystkie etapy instalacyjne zostały wykonane pomyślne i możemy uruchomić nasz serwer.

Nasz serwer ssh już działa i od tej chwili możemy łączyć się z naszym serwerem z zewnątrz. Należy jednak pamiętać że serwer ssh nasłuchuje na porcie 22 TCP i powinien być on otwarty.

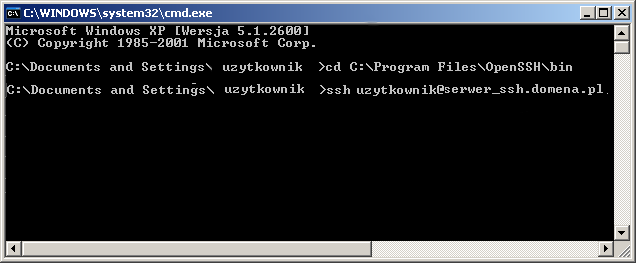

3. Łączymy się z serwerem ssh. W lini poleceń CMD, wpisujemy: gdzie:

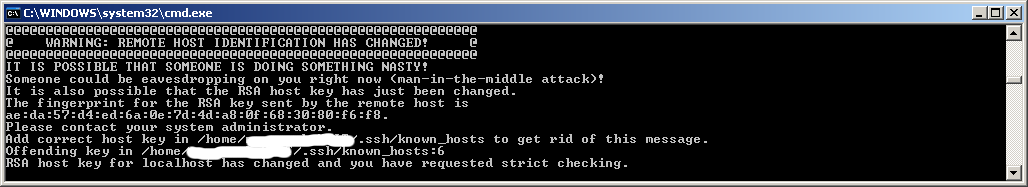

A) Po podaniu hasła pokazuuje sie komunikat: B) Przy próbie połączenia pokazuje się komunikat:

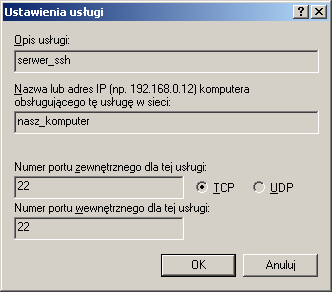

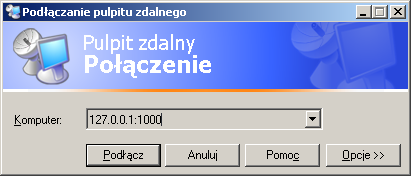

Postaram się wyjaśnić jak połączyć się zdalnym pulpitem w Windows XP który pracuje na porcie 3389 na komputerem Windows Xp z zainstalowanym oprogramowaniem ssh server i otwartym portem TCP 22. Z informacji które posiadam usługa zdalny pulpit jest szyfrowana 128 bitowym kluczem, jednakże kolejne zabezpieczenia nie zaszkodzą. Utworzymy tunel ssh poprzez który będziemy nawiązywać połączenie z usługą zdalnego pulpitu na komputerze docelowym.

W lini poleceń CMD, wpisujemy: >ssh -L 1000:localhost:3389 uzytkownik@serwer_ssh.domena.pl Po połączenie serwer zażąda hasła. Po wpisaniu i zatwierdzeniu hasła tunel zostanie nawiązany i możemy z niego korzystać.

Jeżeli próba połączenia zdalnym pulpitem powiedzie się to znaczy wszystko jest w porządku, a jeżeli nie uda się połączyć to znaczy że tunel nie działa. W tunelu ssh cały ruch jest szyfrowany tak więc przesyłanie danych jest bezpieczne. Tunelowanie można również wykorzystać do transportowania innych usług np. VNC lub poczty email protokołami SMTP i POP3. Można wtedy być pewnym że nikt nie podejrzy naszych danych.

Autor: Marcin Mazurek 06.12.2004 |